Das Smartphone auf vier Rädern: Neue Fahrzeuge von Audi sind längst ein Digital Device auf vier Rädern und lassen sich zum Beispiel mit dem Smartphone koppeln. Was für den Fahrer den Komfort erhöht birgt aber gleichzeitig ein Sicherheitsrisiko.

Monitore, Kabel und Werkzeuge breiten sich quer über die Tische aus. Abgesehen vom eifrigen Klackern der Tastaturen und dem monotonen Summen der Computerlüftung ist es still. Konzentration liegt in der Luft. In der Mitte des Raums beugt sich ein junger Mann über ein Steuergerät. Sein Ziel: Das Gerät hacken, das heißt sich unerlaubt Zugriff auf dessen Software zu verschaffen. Was zunächst kriminell klingt, ist für die Mitarbeiter des Security Lab der Audi Electronics Venture GmbH (AEV) Berufsalltag: Audianer hacken die Autos von Audi, bevor es andere tun.

Autos hacken für mehr Car Security

Die Vernetzung zwischen Fahrzeug und Außenwelt nimmt stetig zu, immer mehr Funktionen werden von Software und Algorithmen gesteuert. In Zeiten von Cyberattacken, digitalen Angriffen auf Computernetzwerke und Infrastruktursysteme, nimmt Car Security daher einen immer größeren Stellenwert in der Fahrzeugentwicklung ein. Denn Systeme die den Entwicklern zur Diagnose und den Händlern zur Wartung dienen, könnten für Hacker später eine willkommene Herausforderung darstellen.

Fahrzeug-Connectivity bietet Vorteile für alle Verkehrsteilnehmer. Im Sinne von Audi AI kann eine Flotte intelligenter und vernetzter Fahrzeuge Informationen austauschen, z.B. über Straßenschäden oder die aktuelle Verkehrslage.

Auch Mobilfunkanbindungen oder die WLAN-Schnittstelle sind mögliche Einfallstore. Die Abteilung für Automotive Security in der Technischen Entwicklung der AUDI AG entwickelt Lösungen zum Schutz der Fahrzeuge vor Cyberkriminalität.

Ein Anwendungsbeispiel: Vernetzte Fahrzeuge können sich mit intelligenten Verkehrsleitsystemen verbinden und so z.B. die Wartezeit bis zur Grünphase anzeigen.

Das hauseigene Hackerteam der AEV prüft diese anschließend bis tief in den Software-Code auf Schwachstellen. Der Grund: Keiner kennt die Fahrzeugsysteme so gut wie die Entwickler der Vier Ringe selbst.

Die Maschine vor dem Menschen schützen

Steht die Entwicklung eines neuen Systems an, erfassen die Security-Entwickler zunächst die damit verbundenen Funktionen, Komponenten, Schnittstellen und Daten. „Erst wenn wir wissen, wie das System genau funktioniert, können wir festlegen, was auf welche Weise geschützt werden soll“, erklärt einer der Audi Security-Experten. Namentlich genannt möchte er nicht werden, denn wer im Security-Bereich tätig ist, kann schnell selbst Ziel ambitionierter Hacker werden.

Schutz vor dem menschlichen Spieltrieb: Ziel der Car Security ist der Schutz der Betriebssystem und zunehmend auch von sensiblen Daten.

Security schützt in diesem Fall die Maschine vor dem Menschen. Das ist ein entscheidender Unterschied zur Safety, die den Menschen vor der Maschine schützt. Schutzziele sind neben dem Schutz der allgemeine Betriebssicherheit des Fahrzeugs wie der Funktion der Bremse, der Lenkung und des Antrieb auch vertraulichen Daten und Entwickler-Know-how. Zukünftige Geschäftsmodelle wie etwa Function-on-Demand, bei denen einzelne Fahrzeugfunktionen nach dem Kauf hinzugebucht werden können, müssen effektiv vor unbefugtem Zugriff geschützt werden.

Risikoanalyse als Basis für Sicherheitsmaßnamen

Doch welches System,welche Komponenten gelten überhaupt als besonders schützenswert? Der Schutzbedarf eines Systems ergibt sich zum einen daraus, was geschützt werden soll, und zum anden aus dem potenziellen Schaden, der entstehen könnte, wenn eine Hackerattacke erfolgreich wäre. Sind die zu schützenden Ziele definiert, werden potenzielle Bedrohungen durch einen Hackerangriff analysiert und bewertet. Die Risikoanalyse ist die Grundlage für die Sicherheitsmaßnahmen, die schließlich ergriffen werden. Diese reichen von Transport-Layer-Security-Protokollen (TLS) über das Errichten einer Firewall bis hin zu Änderungen der gesamten Steuernetzarchitektur im Fahrzeug.

„Wir führen Penetration Tests mit den Systemen durch, das heißt wir stochern so lange im Programmcode, bis wir Sicherheitslücken finden.“

Mitarbeiter des Security Lab der AEV

Sind die geforderten Sicherheitsmaßnahmen umgesetzt, kommt das Security Lab der AEV ins Spiel. „Wir führen Penetration Tests mit den Systemen durch, das heißt, wir stochern so lange im Programmcode, bis wir Sicherheitslücken finden“, freut sich der Audi-Hacker. Als hundertprozentige Audi-Tochter und Softwareschmiede ermöglicht die AEV den Informatikern die nötige Unabhängigkeit und schafft ihnen mit Audi-Know-how zugleich wichtige Vorteile gegenüber externen Hackern. „Wir zeigen den Steuergeräte-Entwicklern, wie Systeme gehackt werden können.“

Sicherheitslücken durch Hacken entdecken

Sind die Audi-Hacker erfolgreich, müssen die Entwicklungsingenieure die Software überarbeiten. Parallel arbeitet Audi auch vermehrt mit externen Dienstleistern zusammen. Dieser mehrstufige Prozess aus interner und externer Prüfung soll helfen, die eigenen Systeme auch durch die Brille außenstehender Angreifer zu sehen – und so Sicherheitslücken noch schneller erkennen (und schließen) zu können.

- So vernetzt ist das Auto mit seiner Umwelt. In Zeiten von Cyberattacken nimmt Car Security einen immer größeren Stellenwert ein.

- Die Abteilung für Automotive Security in der Technischen Entwicklung der AUDI AG entwickelt daher Lösungen zum Schutz der Fahrzeuge. Sie werden von internen Hackern der Audi-Tochtergesellschaft AEV sowie externen Dienstleistern auf Herz und Nieren geprüft. Sind die Hacker erfolgreich, wird die Software überarbeitet.

Sicherheit geht vor: Mit der weiteren Entwicklung des automatisierten Fahrens werden elektronische Bauteile im Auto – und damit auch das Bedrohungspotenzial für die Systeme – stetig zunehmen. Die Zusammenarbeit zwischen den Entwicklern und Hackern bei Audi hat daher gerade erst begonnen.

Das schwächste Glied suchen

„Hacker suchen sich immer das schwächste Glied, daher ist eine Absicherung entlang der gesamten Funktionskette notwendig“, erklärt der Audi-Entwickler. Doch auch mit systematischen Risikoanalysen und ganzheitlichen Security-Konzepten ist der Schutz der Systeme eine enorme Herausforderung. „Auch Smartphones sind mögliche Einfallstore für Hacker.“

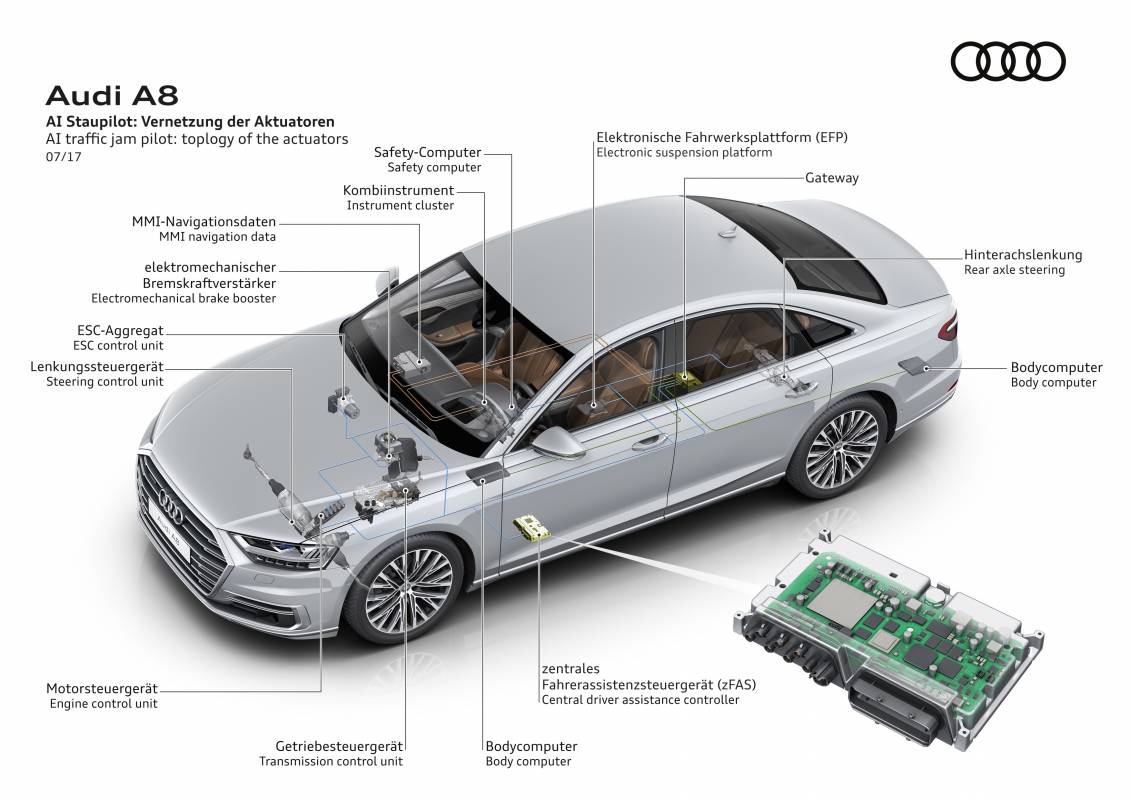

Viel Technik an Bord. Der neue A8 mit Audi AI Anwendungen muss über besonders viel Computertechnologie verfügen, um die komplexen Fahraufgaben zu bewältigen. Herzstück: Das zFAS, das zentrale Fahrerassistenzsteuergerät.

Um dem vorzubeugen, setzt Audi auf eine Vernetzungsarchitektur, bei der Fahrzeugsysteme mit unterschiedlichen Sicherheitsanforderungen voneinander isoliert werden. Ist ein Hackerangriff auf ein System erfolgreich, sind andere Teile nicht automatisch mit betroffen.

„Premiumfahrzeuge mit zahlreichen Steuergeräten sind ein eigenes Ökosystem.“

Audi-Entwickler

„Heute sind Premiumfahrzeuge mit zahlreichen Steuergeräten ein eigenes Ökosystem“, erläutert der Audi-Entwickler das Prinzip. Im Mittelpunkt der Netzarchitektur aller Audi-Modelle steht das zentrale Gateway-Modul. Es verbindet die unterschiedlichen Datenübertragungssysteme im Fahrzeug miteinander. Die Steuergeräte tauschen über diese Verbindung systemweit Informationen über die Betriebszustände und weitere fahrzeugrelevante Daten aus. Denn für bestimmte Funktionen müssen Daten von einem System für ein anderes zur Verfügung gestellt werden.

Das Ökosystem der Premiumfahrzeuge als Zielscheibe

So beispielsweise auch beim Audi AI remote parking pilot, der im neuen Audi A8 Premiere feiert: Die myAudi App sendet Parkaufforderungen verschlüsselt über das Gateway-Modul an das zentrale Fahrerassistenzsteuergerät (zFAS). Das zFAS berechnet dann die Steuerbefehle für die Ausführung des pilotierten Parkens. „Das Gateway dient als Firewall, denn es unterbindet die direkte Kommunikation zwischen Smartphone und fahrrelevanten Systemen“, erklärt der Entwickler.

Diese Kommunikationswege müssen frühzeitig definiert und in der Security-Architektur berücksichtigt werden. Für dieses sogenannte „Security by Design“ ist das Security Engineering an der Entwicklung neuer Systeme von Anfang an beteiligt.

Entwickler und Hacker arbeiten künftig stärker zusammen

In Zukunft wird die Anzahl der elektronischen Bauteile im Fahrzeug weiter ansteigen und damit auch das Bedrohungspotenzial für die Systeme. „Insbesondere mit Blick auf das automatisierte Fahren ist die Sicherheit der Technologien eine unabdingbare Voraussetzung“, gibt der Audi-Entwickler zu bedenken. Die Zusammenarbeit zwischen den Entwicklern und Hackern bei Audi geht also gerade erst richtig los.

Weitere Technologiegeschichten rund um Audi finden Sie auch im Audi Dialoge-Magazin.

Wenn Sie zum ersten Mal im Blog kommentieren, müssen Sie einmalig Ihre Identität bestätigen. Dazu erhalten Sie eine E-Mail mit einem personalisierten Link, den Sie für die Verifizierung Ihrer Angaben bitte aufrufen. Ihre E-Mail-Adresse wird nicht veröffentlicht oder an Dritte weitergegeben.

Quelle: Audi Blog

Quelle: Audi Blog